OtterCTF 2018 取证系列 WP

[OtterCTF 2018] 取证系列#

1 | |

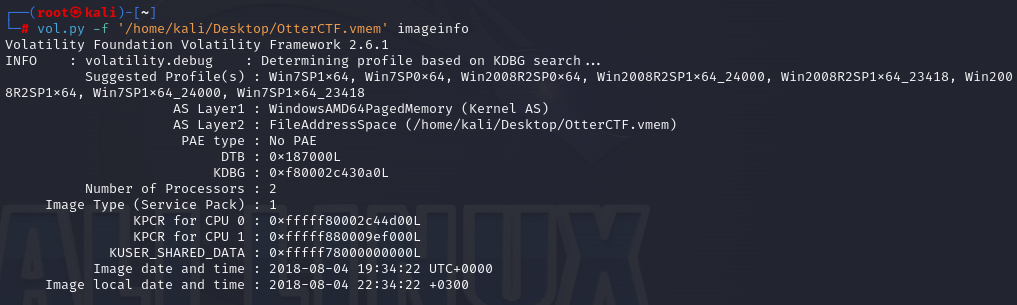

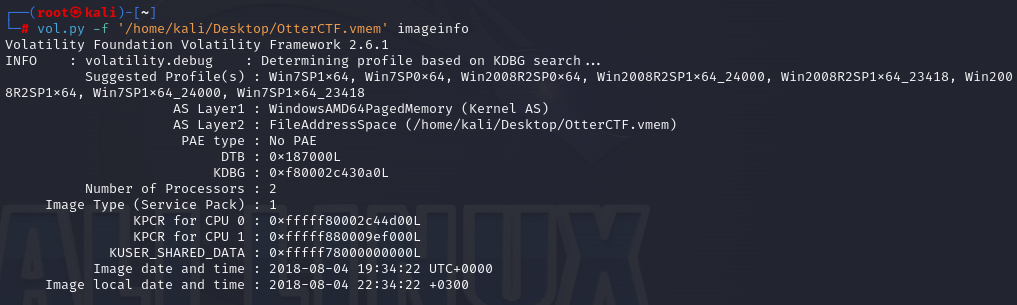

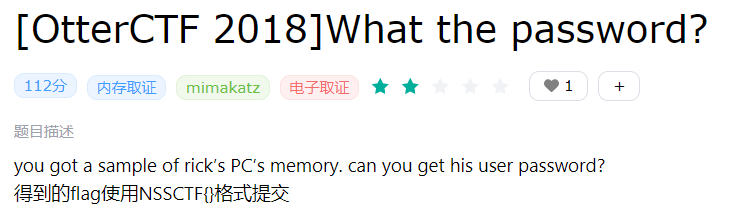

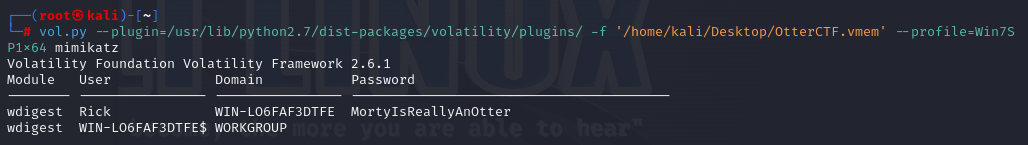

What the password?#

1 | |

MortyIsReallyAnOtter

NSSCTF{MortyIsReallyAnOtter}

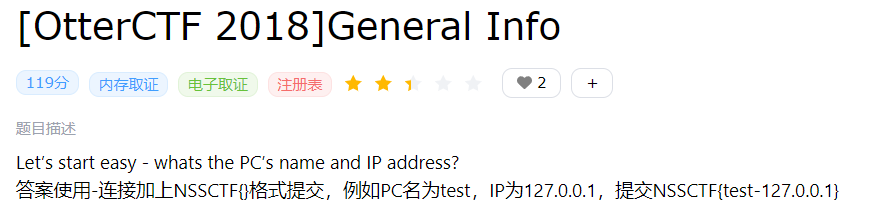

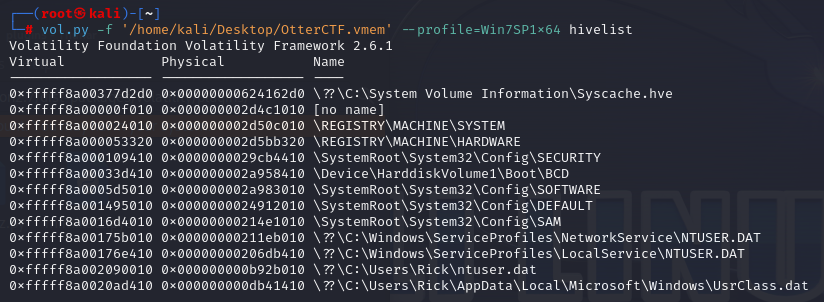

General Info#

1 | |

主机名会储存在\REGISTRY\MACHINE\SYSTEM中的ControlSet001\Control\ComputerName\ComputerName条目中

1 | |

WIN-LO6FAF3DTFE

1 | |

192.168.202.131

NSSCTF{WIN-LO6FAF3DTFE-192.168.202.131}

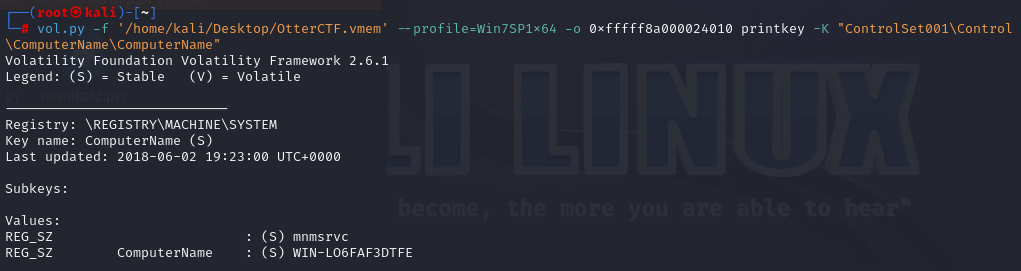

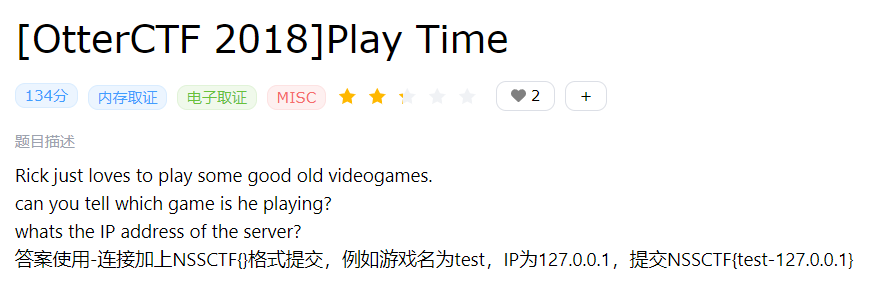

Play Time#

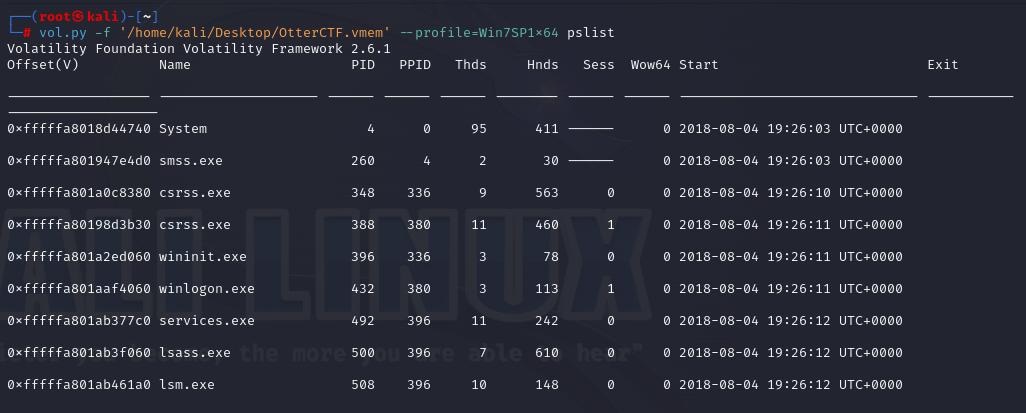

分析一下进程

1 | |

提示是old videogames,找到一个进程LunarMS.exe应该是一个日本古老游戏露娜

LunarMS

1 | |

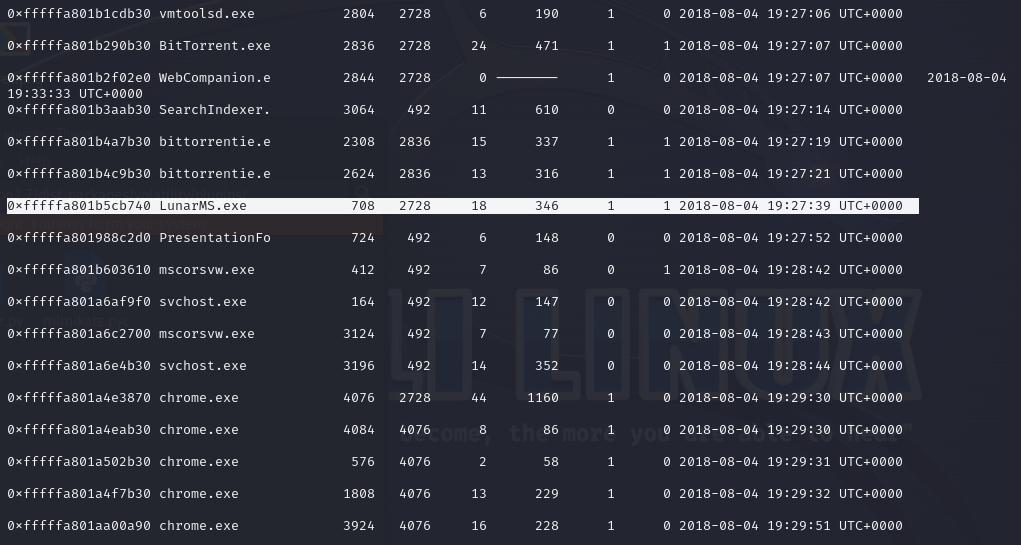

找到这个游戏对应的ip:77.102.199.102

NSSCTF{LunarMS-77.102.199.102}

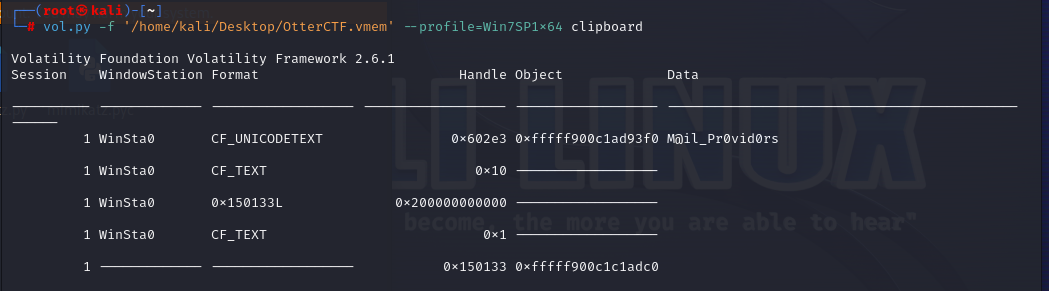

Silly Rick#

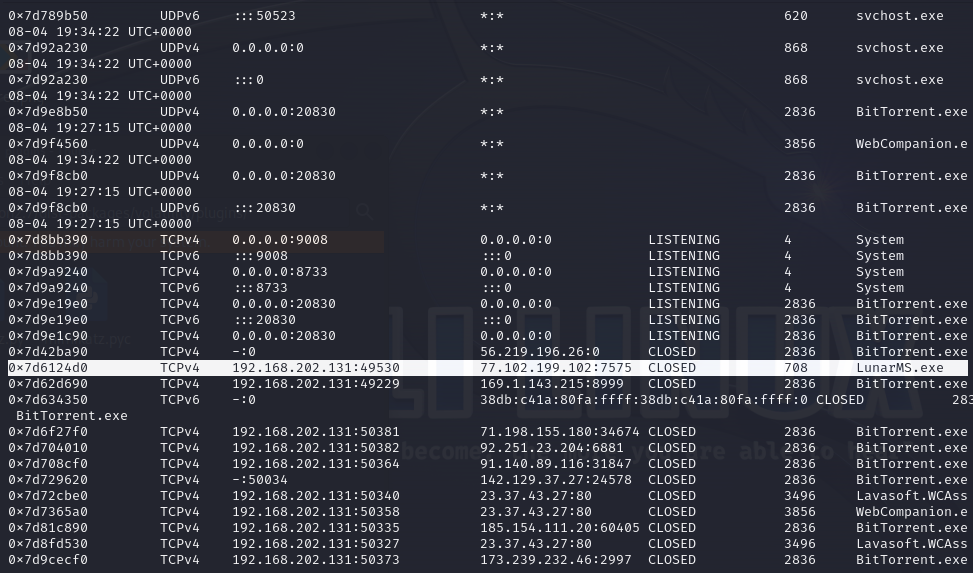

提示:He always copy and paste the password so he will not get it wrong.

总是复制粘贴,所以看看他的剪贴板

1 | |

M@il_Pr0vid0rs

NSSCTF{M@il_Pr0vid0rs}

Name Game#

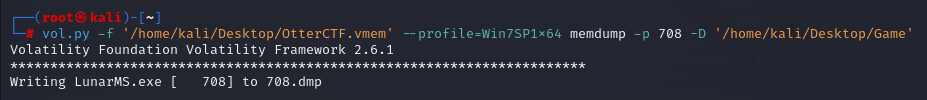

之前看到过了那个游戏的进程,dump下来

1 | |

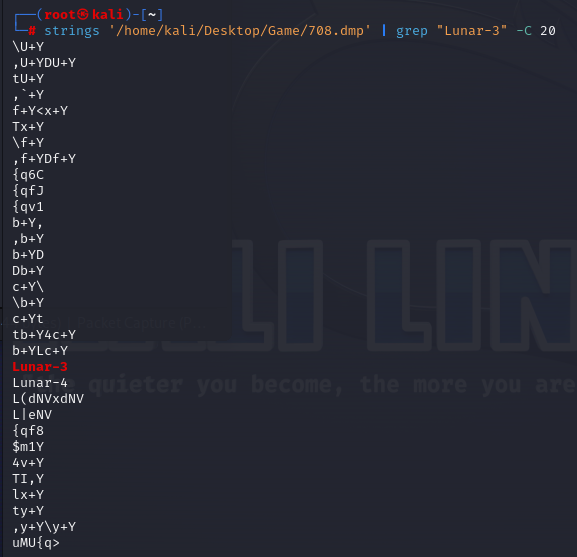

使用linux内置字符串查找

1 | |

string使用参数:-C<显示行数> 或 --context=<显示行数>或-<显示行数> : 除了显示符合样式的那一行之外,并显示该行之前后的内容。

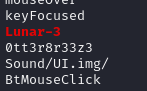

在其之后找到了一个可疑的字符串:0tt3r8r33z3

NSSCTF{0tt3r8r33z3}

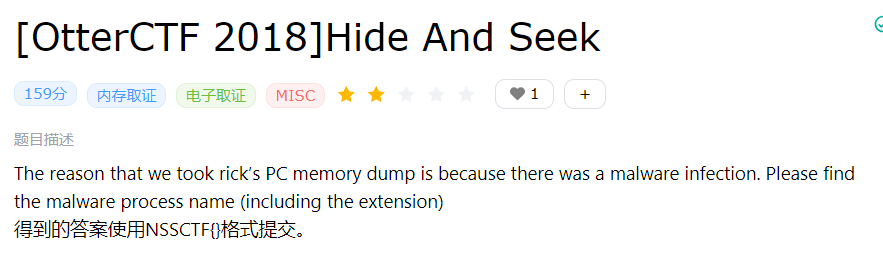

Hide And Seek#

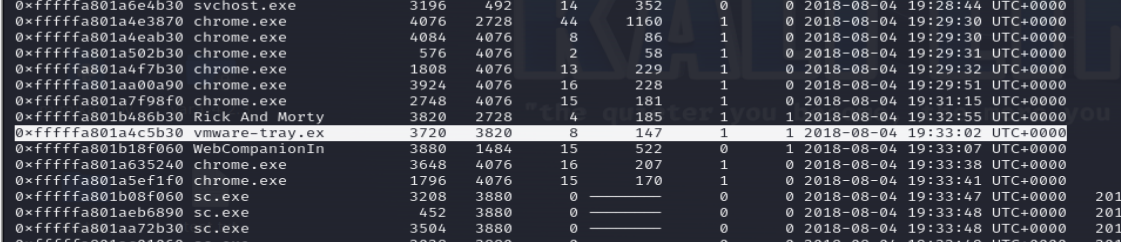

查看进程树

1 | |

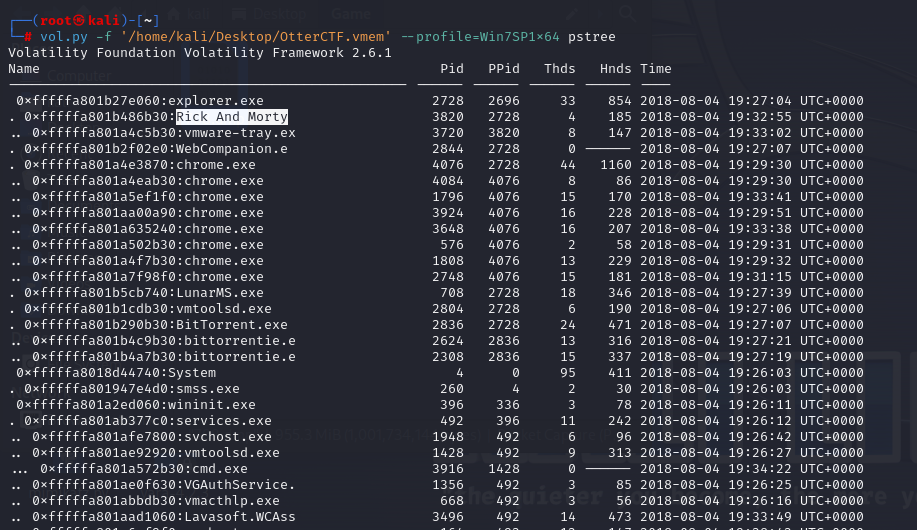

vmware-tray.exe是Rick And Morty的子进程,十分可疑

同时检测和分析内存中的恶意软件特征也可以找到这个文件

1 | |

NSSCTF{vmware-tray.exe}

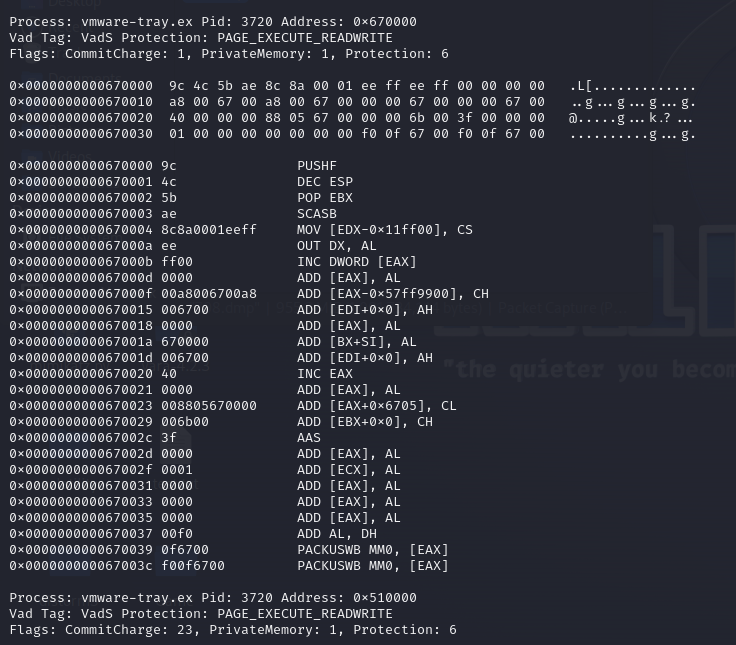

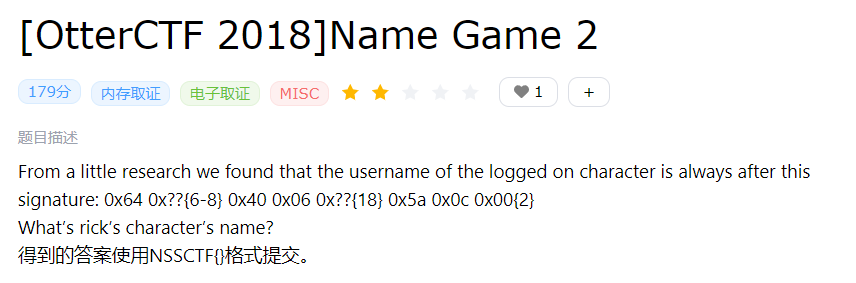

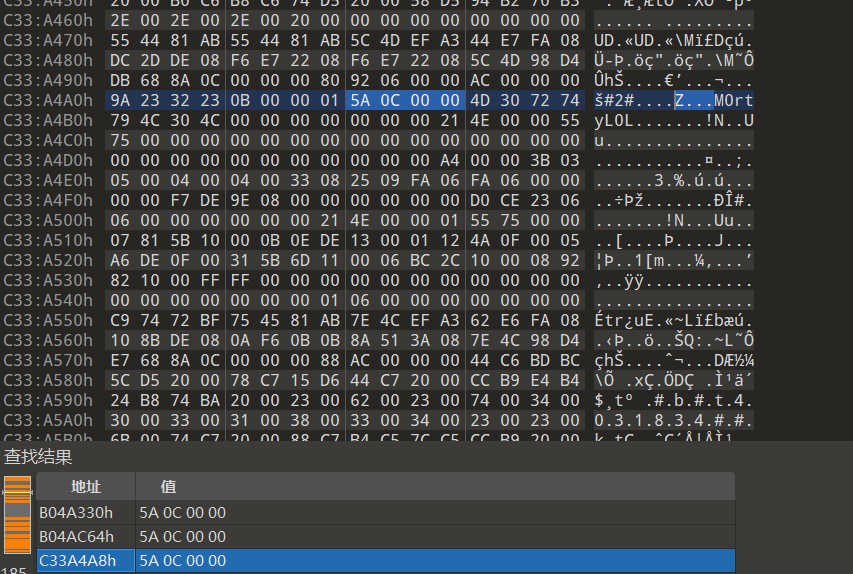

Name Game 2#

使用游戏进程dump下来的文件

0x64 0x??{6-8} 0x40 0x06 0x??{18} 0x5a 0x0c 0x00{2},只需要找5A 0C 00 00并且前面对应的地方

扔进010搜索

M0rtyL0L

NSSCTF{M0rtyL0L}

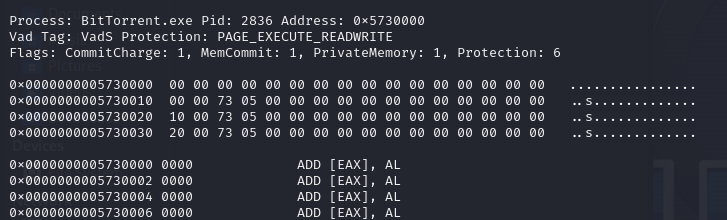

Path To Glory#

刚刚进行检测和分析内存中的恶意软件特征时也看见了这个文件

这是一个种子传输的程序,猜测古老获取病毒的方式是种子传输

找到这个恶意文件的父进程的下载路径

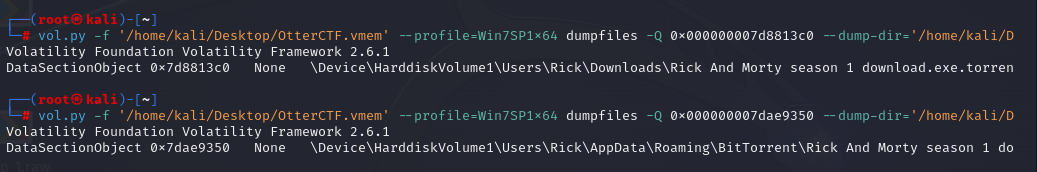

把这几个文件都dump下来看看

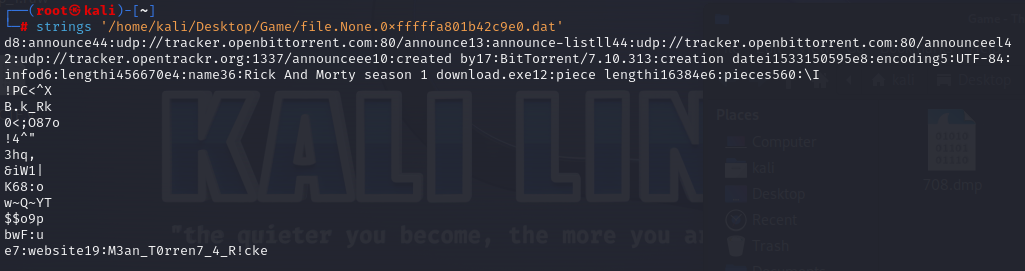

再寻找一下可疑信息

一个可疑的字符串:M3an_T0rren7_4_R!cke

NSSCTF{M3an_T0rren7_4_R!ck} 注意!提交flag的时候没有最后面的e!

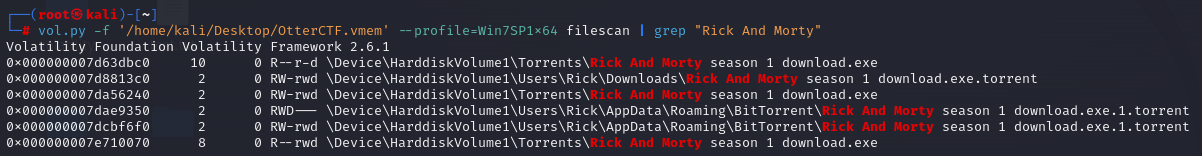

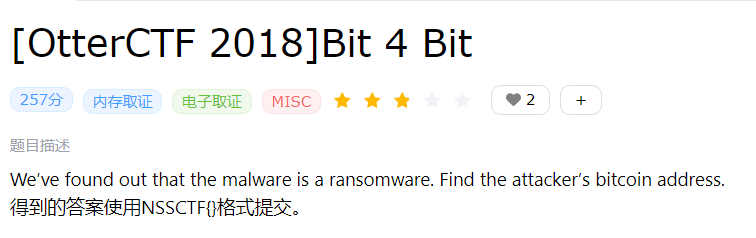

Bit 4 Bit#

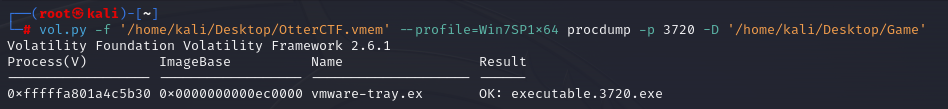

把那个可疑进程dump出来

1 | |

1 | |

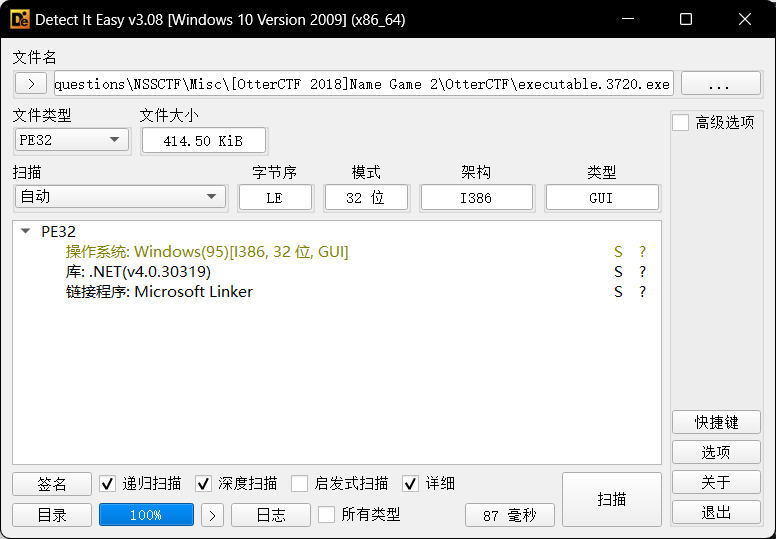

看看文件成分

这个病毒是.NET写的

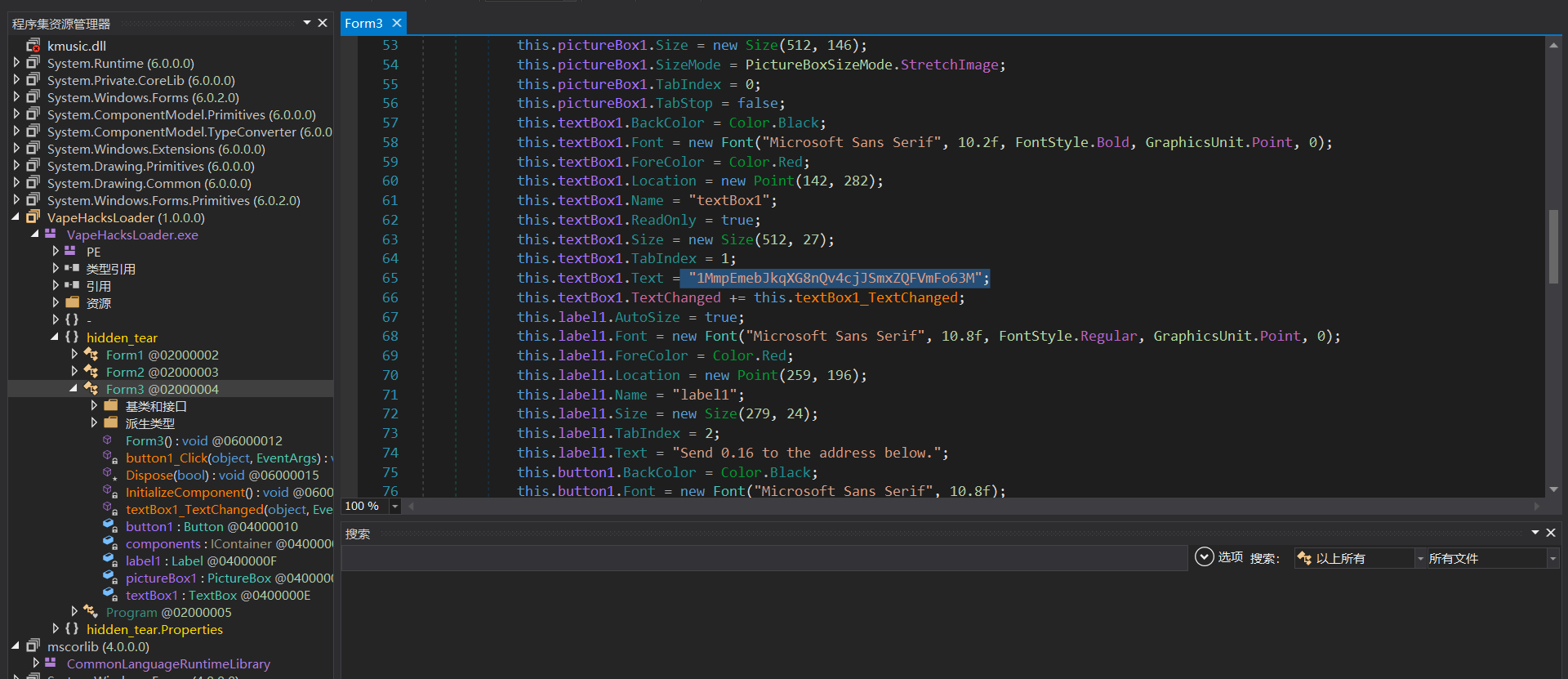

使用dnSpy打开

在隐藏资源的Form3找到了地址

1MmpEmebJkqXG8nQv4cjJSmxZQFVmFo63M

NSSCTF{1MmpEmebJkqXG8nQv4cjJSmxZQFVmFo63M}

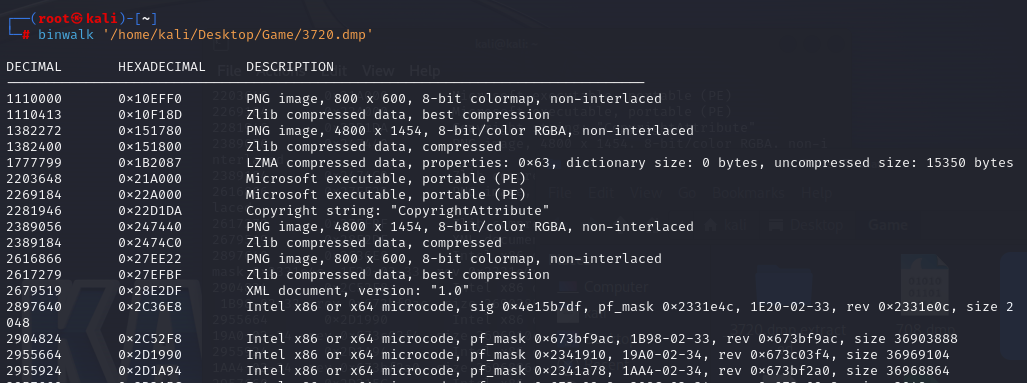

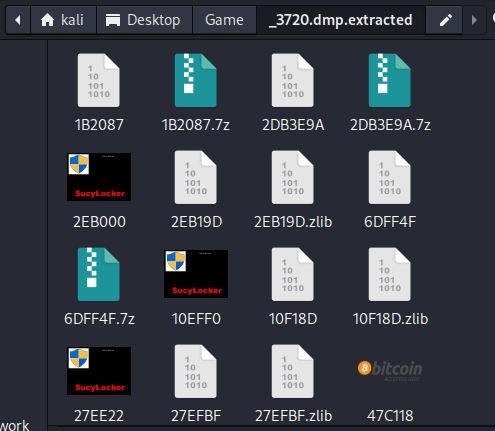

Graphic’s For The Weak#

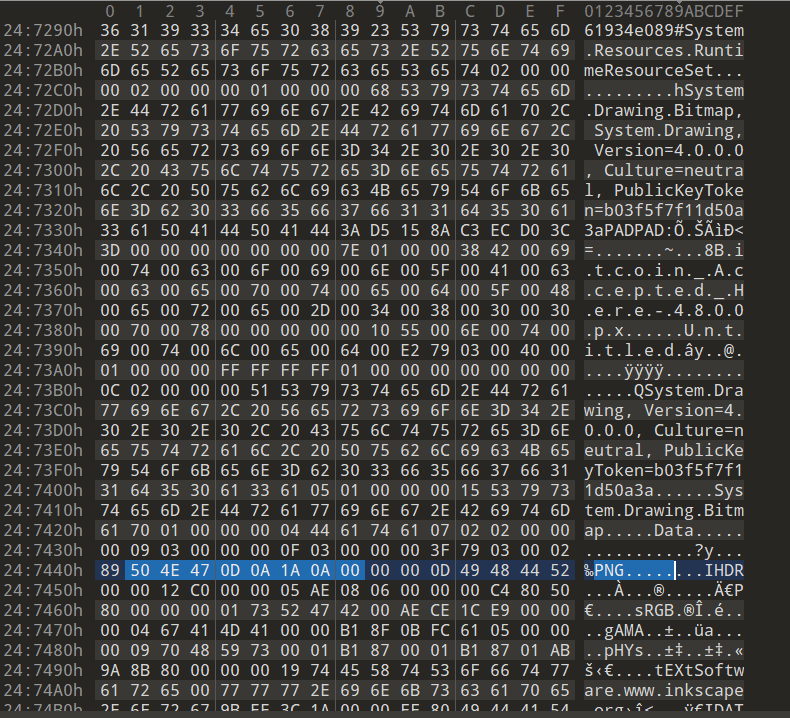

图片有点可疑,打开之前dump下来的文件

在里面发现了疑似png文件的格式

直接binwalk解了

CTF{S0_Just_M0v3_Socy}

NSSCTF{S0_Just_M0v3_Socy}

Path To Glory 2#

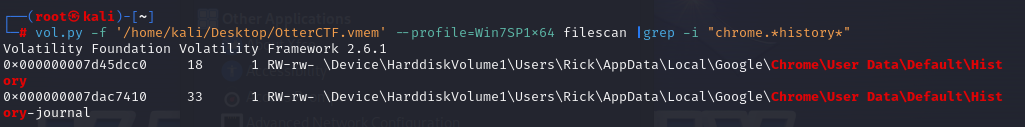

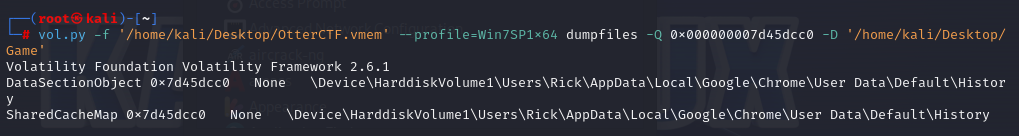

刚刚那个病毒是通过种子下载的,加之之前看到了很多chrome进程,所以从chrome记录入手

1 | |

把得到的信息dump下来

1 | |

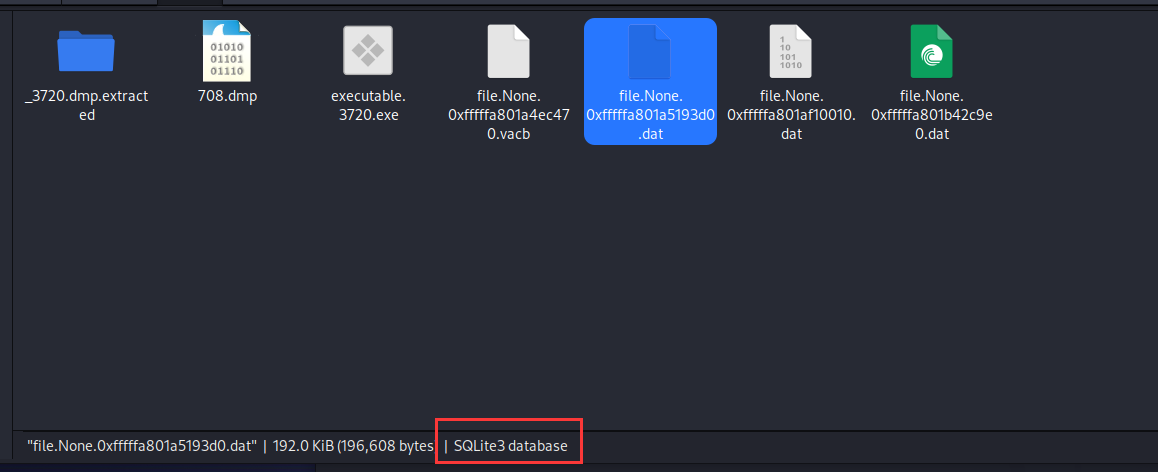

这是一个数据库文件

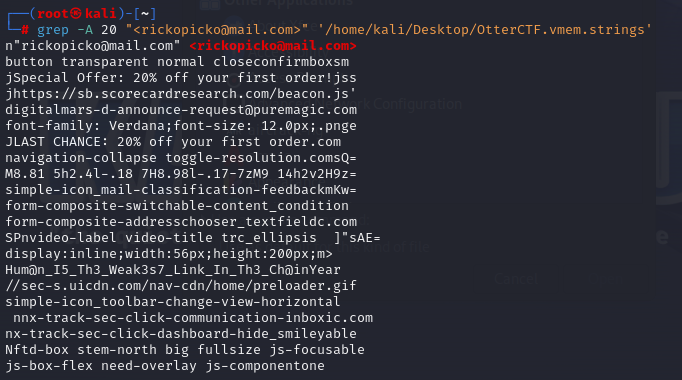

种子是在mail.com里面下载的,所以过滤相关信息

1 | |

1 | |

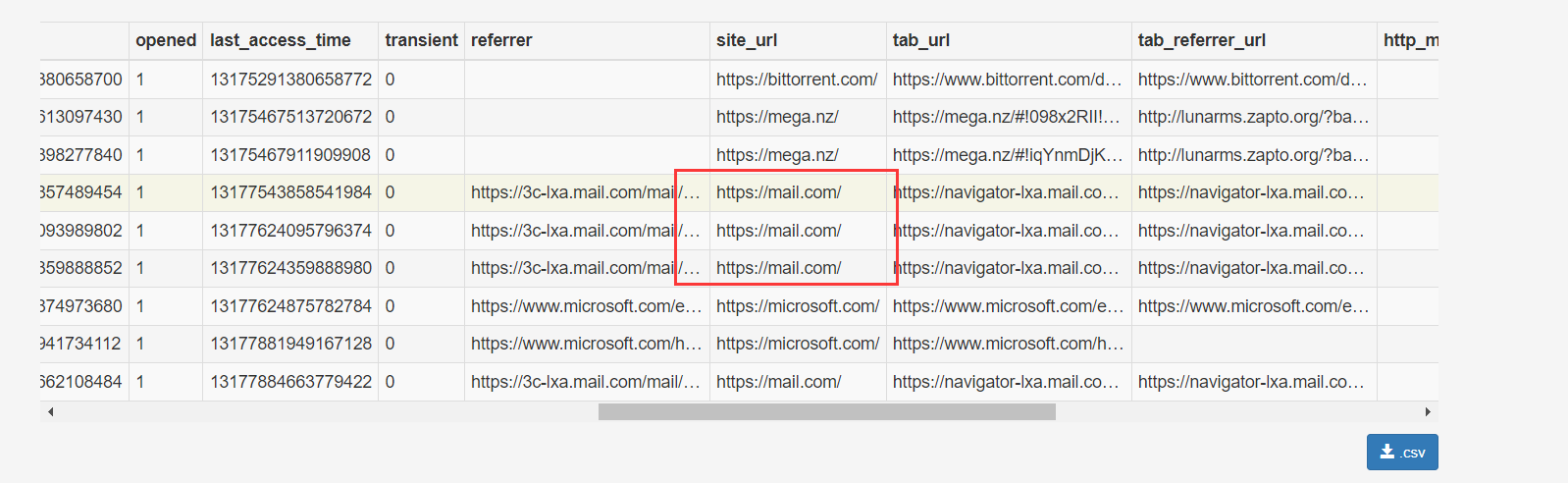

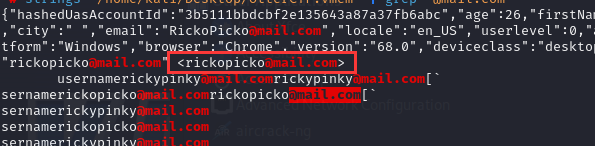

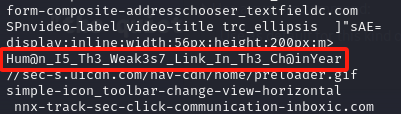

这个看起来像是邮箱地址,附近应该还有东西,过滤的范围应该更大一些

1 | |

这就是flag*(这谁找得到啊)*

Hum@n_I5_Th3_Weak3s7_Link_In_Th3_Ch@in

NSSCTF{Hum@n_I5_Th3_Weak3s7_Link_In_Th3_Ch@in}

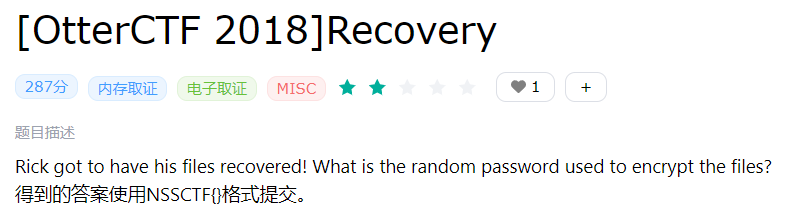

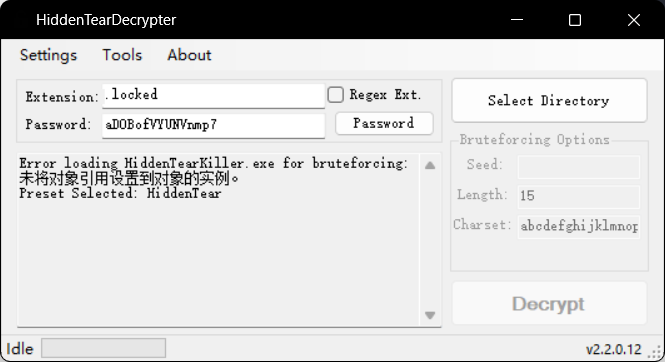

Recovery#

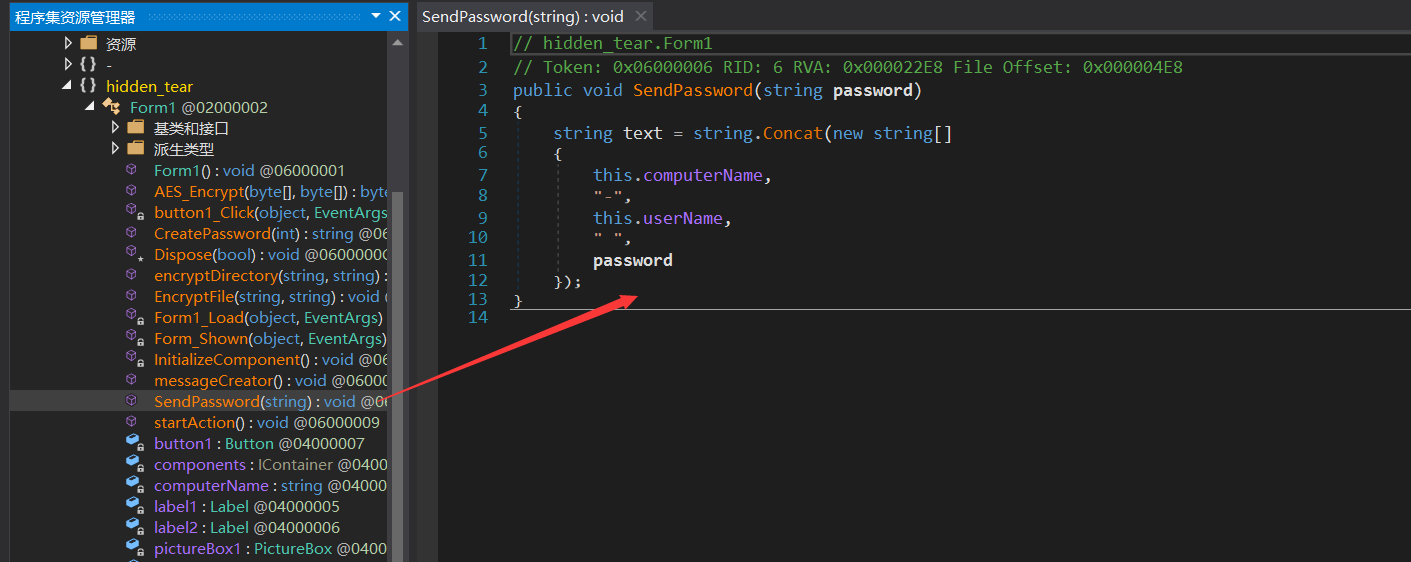

找出密码是什么,依然用dnSpy打开勒索病毒查看伪代码

密码组成有一部分为“主机名”+“-”+“用户名”+“ ”

之前得到的主机名WIN-LO6FAF3DTFE

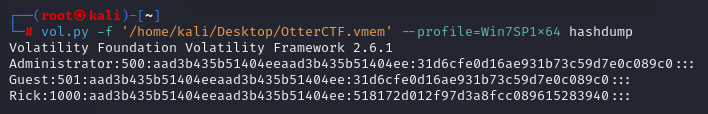

查看用户名

1 | |

Rick

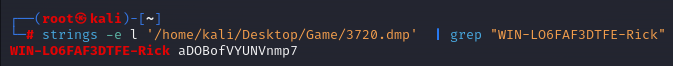

得知密码一部分为 WIN-LO6FAF3DTFE-Rick

筛选

1 | |

密码为:WIN-LO6FAF3DTFE-Rick aDOBofVYUNVnmp7

NSSCTF{aDOBofVYUNVnmp7}

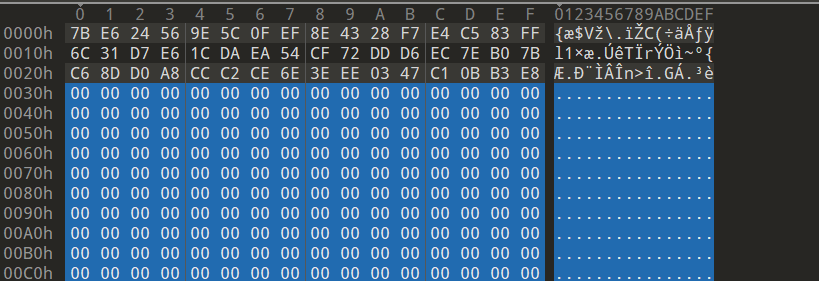

Closure#

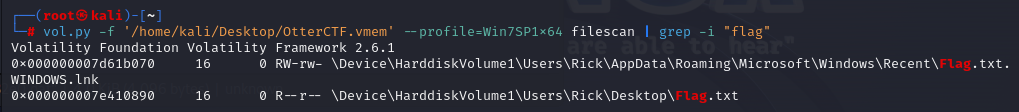

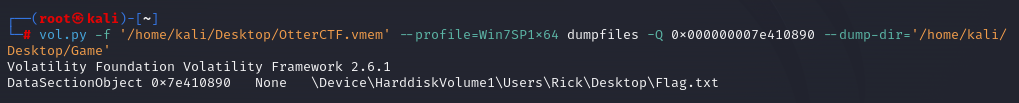

被加密的应该就是flag文件了,让我们找找看它在哪里

1 | |

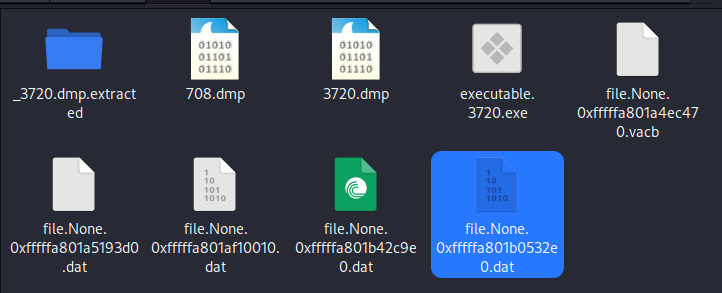

把它dump下来

1 | |

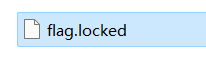

把它改个名字

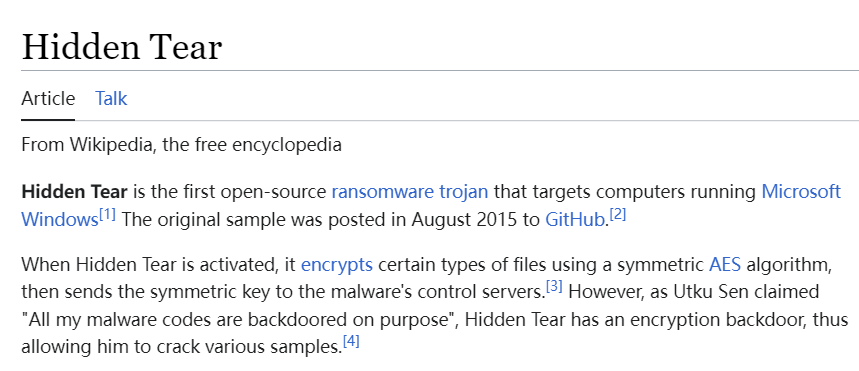

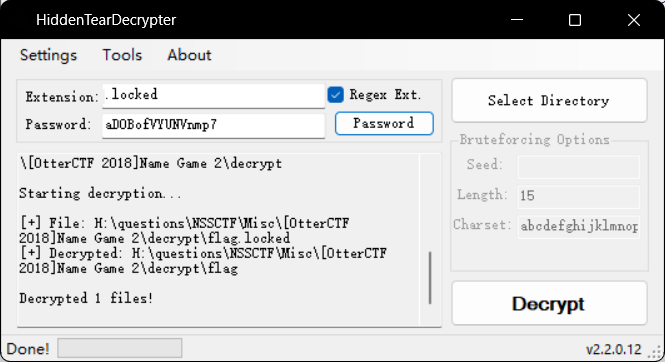

网上找到这个勒索病毒Hidden Tear

在网上可以找到解密程序HiddenTearDecrypter

在解密之前,需要移除文件后所有的十六进制 00,并修改文件的后缀为 .locked,放入一个文件夹里面

解密得到了原文件

修改后缀名

得到了flag!

NSSCTF{Im_Th@_B3S7_RicK_0f_Th3m_4ll}